La semaine passée s’est tenue la KubeCon EU 2024 à Paris. Plus de 12000 professionnels, chercheurs, experts et étudiants de l’industrie Cloud-Native se sont réunis durant quatre jours afin de discuter des avancées significatives effectuées et des futures décisions dans le domaine des technologies Cloud-Native.

Dans cet article, je partagerai mes observations durant cette KubeCon, en mettant l’accent principalement sur les technologies autour de l’eBPF et de l’infrastructure Cloud-Native.

Votre tasse de café est prête ? C’est parti !

eBPF, Cilium et Tetragon

eBPF et Cilium ont été les sujets qui ont refusé du monde lors des différentes sessions. eBPF est une technologie qui permet de créer des programmes exécutés de manière sûre et efficace dans le noyau Linux. Elle va permettre d’étendre les capacités du noyau Linux, ouvrant ainsi la voie à de nombreuses applications dans le domaine de la surveillance, de la sécurité et des performances système.

Les capacités et limitations de eBPF

Liz Rice et John Fastabend d’Isovalent nous ont exposé magistralement les capacités d’un programme eBPF notamment l’interaction entre l’espace utilisateur (user space) et le kernel et la gestion de l’affinité au niveau du processeur CPU. Les bonnes pratiques à avoir lors de l’écriture d’un programme eBPF ont été évoquées. D’un point de vue des limitations, on peut citer entre autres l’augmentation du nombre d’instructions d’un programme eBPF qui est passé de 4096 à environ plus d’1 million dans certains cas spécifiques (l’utilisation du compiler et linker clang). Les intervenants ont également signifié qu’il n’existait pas techniquement des limitations quant aux possibilités d’eBPF, les limitations constatées aujourd’hui seraient une vieille histoire d’ici quelques années étant donné l’évolution constante des capacités qu’offre eBPF.

Cilium

Nico Vibert et Dan Finneran d’Isovalent ont partagé leur expérience sur l’utilisation de Cilium qui offre une alternative considérable, au-delà du plugin CNI classique, dans l’application du Service Mesh, le routage, la gestion de politique réseau et la gateway API.

Tetragon

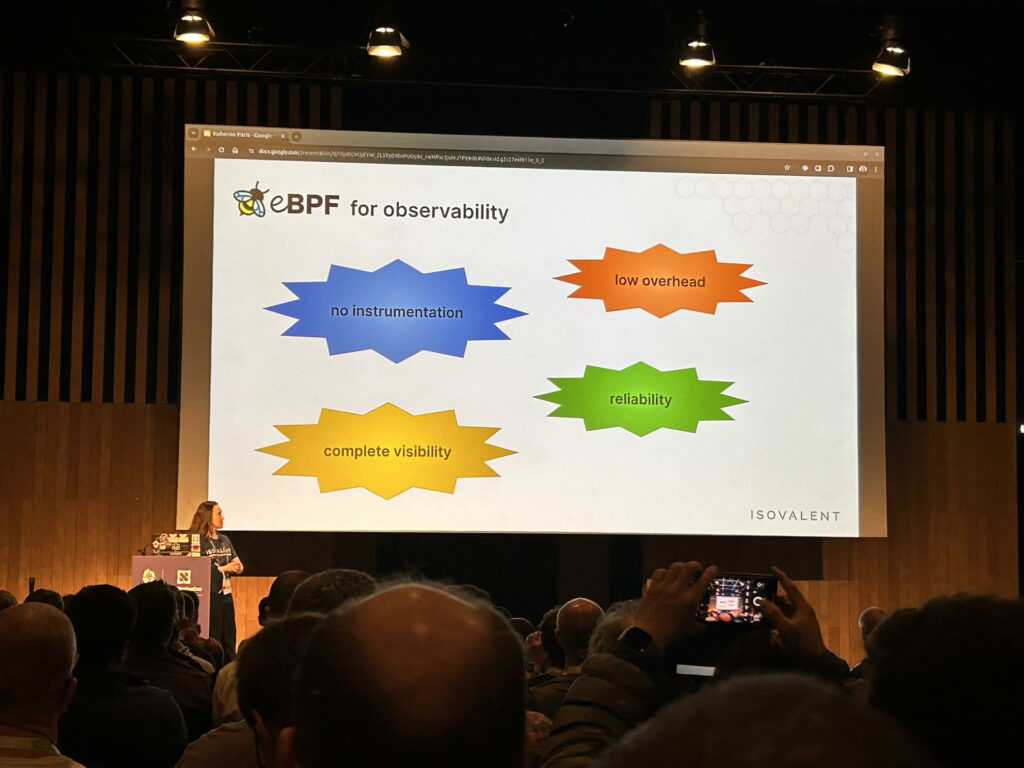

eBPF offrant de nombreuses possibilités, Ana Kapuscinska d’Isovalent a présenté le contexte de l’observabilité avec eBPF. La solution Tetragon abstrait toutes les complexités liées à l’écriture de programmes eBPF et permet à la fois d’instrumenter et d’enforcer des politiques de sécurité au niveau d’un système Cloud-Native avec une faible empreinte de manière dynamique, en temps réel et sans introduire une réécriture des applications.

Retour d’expérience d’Elastic dans la construction d’une plateforme Multi-Cloud et Multi-Region

Sebastien Guilloux, Tech Lead à Elastic a témoigné sur leur approche au niveau de la fourniture de service managé afin de déployer la stack Elastic (Elasticsearch, ML, Kibana, APM, Fleet, etc.). L’enjeu résidait dans une refonte de haut niveau de leur plateforme qui allait s’appuyer sur deux types de contrôleurs distincts; des contrôleurs globaux qui se chargeaient de la gestion de projets (tenant) et d’autres tâches connexes, et des contrôleurs régionaux qui eux se chargeaient de déployer la stack Elastic dans des clusters situés dans des régions Cloud bien spécifiques en fonction des exigences du client.

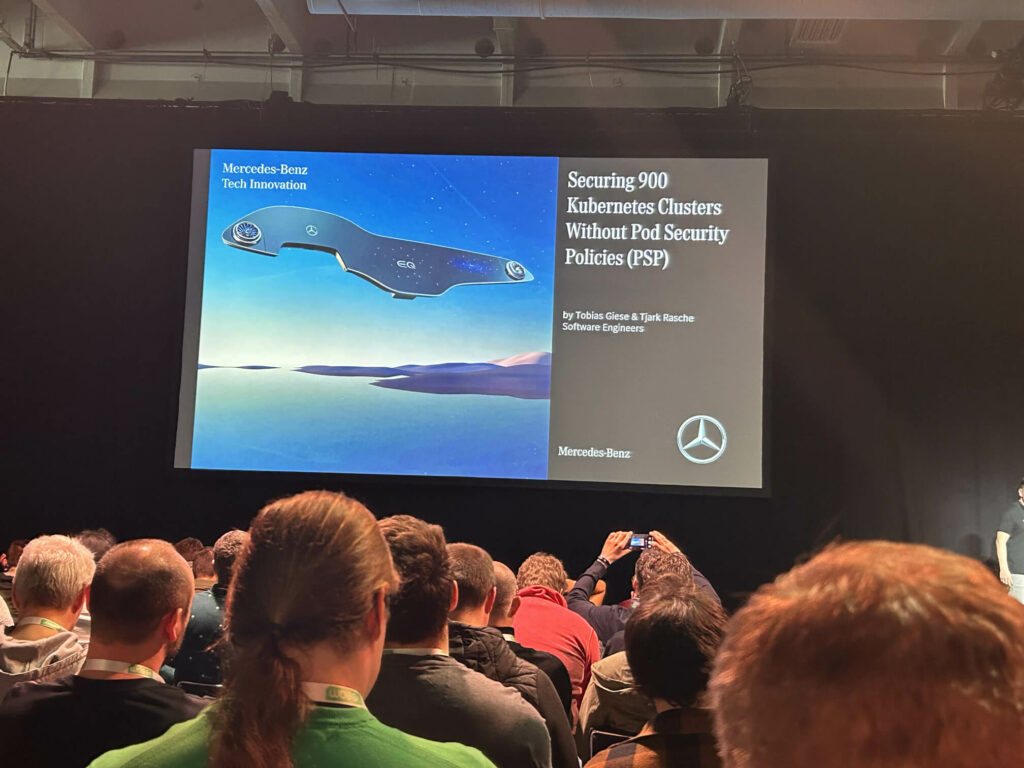

Retour d’expérience de Mercedes sur la sécurisation de leurs clusters Kubernetes sans l’utilisation des PSP (Pod Security Policies)

Tobias Giese et Tjark Rasche ont décrit leurs challenges dans l’application de certaines contraintes de sécurité au niveau de leurs clusters. Les fonctionnalités offertes par PSS (Policy Security Standards) étaient beaucoup plus simples et manquaient de flexibilité. En testant les solutions disponibles comme OPA et Kyverno, ils se sont aperçus que ces dernières induisaient par moment une certaine latence, ce qui n’était pas acceptable par moment. Finalement, l’utilisation des VAPs (Validation Admission Policy) a répondu à leurs besoins. La leçon tirée de cette expérience est qu’il faut adopter une approche comparative dans le choix des solutions et surtout anticiper les évolutions de Kubernetes afin d’avoir des technologies qui ne nécessitent pas de tout repenser lors des montées de version.

Tendances Cloud-Native

Plusieurs principales tendances façonnent le paysage Cloud-Native, on peut citer entre autres:

- La sensibilisation environnementale et le développement durable: Certaines entreprises incorporent de plus en plus les développeurs dans le processus d’une infrastructure verte.

- L’intégration de l’Intelligence Artificielle avec les technologies Cloud-Native: L’Intelligence Artificielle émerge comme étant le prochain défi principal pour Kubernetes et l’écosystème Cloud-Native. Les discussions de Nvidia sur les stratégies de l’Intelligence Artificielle, les efforts de la CNCF pour standardiser l’IA dans les futures plateformes Cloud-Native et les récents mis à jour sur les outils et les plateformes intégrant l’IA et le Machine Learning (ML) mettent en évidence cette tendance.

- L’essor de WebAssembly (Wasm): Wasm fournit un moyen efficace et sécurisé d’exécuter du code à la fois côté client et server en dehors du navigateur web, ce qui est important dans la construction d’applications hautement performantes et agnostiques à la plateforme sous-jacente.

- L’observabilité renforcée: Au fur et à mesure que les architectures Cloud-Native deviennent de plus en plus complexes, les entreprises ont besoin d’outils robustes afin de maintenir une transparence et une santé de leurs systèmes. Le support natif de New Relic à Kubernetes sur sa plateforme d’observabilité met bien en lumière la demande de plus en plus en croissante du monitoring, logging et de l’analyse de performance des applications Cloud-Native.

Conclusion

La perspicacité de cette édition de la KubeCon EU 24 a révélé plusieurs avancées significatives dans le domaines des technologies Cloud-Native. De l’accent particulier à l’écosystème Cloud-Native sur la durabilité environnementale, la forte intégration des technologies de l’IA et du Machine Learning, ainsi que l’adoption de plus en plus croissante du WebAssembly dans le développement d’application constituent collectivement un avant-plan des technologies actuelles Cloud-Native.

Un attention particulière est mise sur les derniers développements de Cilium, le rôle que joue la technologie eBPF dans l’amélioration de la performance, la sécurité et l’observabilité. Ces avancées ne fournissent pas non seulement aux développeurs des outils plus précis et efficaces, mais aussi présentent de nouvelles perspectives dans la conception et le fonctionnement des applications Cloud-Native.

De façon concomitante, le développement de la communauté Cloud-Native et son engagement à l’esprit Open Source fournissent une base solide pour l’innovation technologique et le partage de connaissance. En tant qu’observateur et participant, j’ai vivement ressenti que la rapidité du développement des technologies Cloud-Native présente à la fois des défis et des opportunités sans précédent. Dans le future, avec l’évolution technologique continue, nous aurons raison de croire que les technologies Cloud-Native joueront un rôle signifiant dans la transformation digitale et créerons un monde technologique beaucoup plus intelligent et durable.

Boris ASSBOGA, Ingénieur Système & DevOps