Le « VPN as a service » pour un télétravail sécurisé

La COVID-19 a totalement redistribué les cartes concernant le télétravail, notamment son adoption et par conséquent sa mise en œuvre généralisée au sein des entreprises.

Cependant, l’essor rapide du télétravail pour faire face à l’urgence s’accompagne d’appréhension concernant sa sécurisation et renvoie aux enjeux de sécurité associés.

En effet, le télétravail augmente l’exposition du Système d’information aux vulnérabilités et aux menaces du fait de son ouverture vers l’extérieur. De plus, l’employé, travaillant de chez lui, apporte son lot de contraintes sécuritaire (Shadow IT, détection comportementale moins performante).

Les menaces touchent aussi bien les utilisateurs que les outils permettant le télétravail. Les ransomwares et le vol de données en sont les principales menaces.(voir : https://www.cybermalveillance.gouv.fr/tous-nos-contenus/actualites/recommandations-securite-informatique-teletravail#:~:text=Une%20mise%20en%20%C5%93uvre%20non,profiter%20de%20cette%20nouvelle%20opportunit%C3%A9.).

Afin de répondre au mieux à cette problématique, une attention particulière est à porter sur les éléments du SI suivants :

- Les données ;

- Les applications ;

- Les ressources ;

- Les utilisateurs.

Au-delà de la défense en profondeur, un concept ressort, le ZERO TRUST.

L’APPROCHE ZERO TRUST

L’idée principale du Zero Trust est de ne pas confiance aux personnes, aux équipements, aux flux réseaux , etc.

Il faut donc réaliser les vérifications à plusieurs niveaux :

- Utilisateur (User trust) : analyse comportementale, double authentification

- Matériels (Device trust), en d’autres termes l’identification et la posture de chaque équipement ;

- Réseau : micro-segmentation et gestion fine des règles de firewalling,

- Application : isolation des applications (conteneur) et gestion des identités, seules les personnes devant utiliser l’application peuvent y accéder

- Donnée : au titre du patrimoine informationnel de l’entreprise

voir la publication du CIGREF : https://cigref.typepad.fr/cigref_publications/RapportsContainer/Parus2007/Protection_patrimoine_informationnel_CIGREF_FEDISA_2007_web.pdf)- La donnée est un bien essentiel dans l’entreprise. Il est important de connaitre son usage et d’avoir une visibilité étendue sur cette dernière. Les solutions de classification des données et de DLP (Data Loss Prévention) peuvent vous aider à y parvenir.

De ce fait, l’utilisateur accède uniquement aux ressources et données dont il a besoin.

La NIST(National Institute of Standards an Technology) définit l’architecture Zero Trust dans la publication SP-800-207 (https://csrc.nist.gov/publications/detail/sp/800-207/draft).

Le Zero Trust au service des accès distants

Le focus de cet article porte principalement sur la partie utilisateur, le matériel et les accès distants.

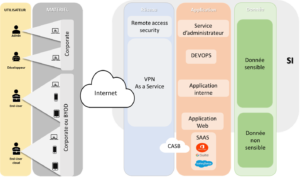

Voici un schéma afin d’illustrer la situation:

Utilisateurs

Nous distinguons 4 catégories d’utilisateurs :

- Administrateurs : Il s’agit d’utilisateurs possédant des privilèges permettant d’accéder aux ressources du système d’information afin de l’administrer ;

- Développeurs ;

- End-users : Il s’agit d’employés utilisant aussi des biens, des ressources internes (applications métiers, etc) et externes (application SaaS, messagerie etc) ;

- End-users Cloud : Ces derniers n’utilisent que des ressources externes. Pour sécuriser ce type de profil nous intervenons plutôt sur les applications utilisées. Par exemple la sécurisation des applications en mode SaaS se fait à l’aide d’un CASB voir l’article sur le sujet.

Il est possible de considérer une 5e catégorie, à savoir les partenaires. Nous les considérons davantage comme une entité et non comme un utilisateur spécifique.

Matériel

Concernant les postes « Corporate » de l’entreprise il est nécessaire de pouvoir les identifier et de vérifier l’état de santé de ces derniers (mise à jour antivirale, mise à jour du système d’exploitation et des applications).

Il faut également prendre en compte le BYOD, postes non gérés. L’identification de ces derniers devient primordiale.

Réseau

D’un point de vue général, afin de mettre en place ce concept, la micro-segmentation du réseau et la politique de gestion des règles sur le firewall constituent une base de travail.

Concernant les accès distants, nous considérons deux types en fonction des cas d’usage :

- Remote Access Security pour gérer les administrateurs. Il s’agit d’éditeurs tel que CyberArk, Wallix ou Systancia, qui proposent des solutions pour gérer avec granularité ces profils à privilèges. Ce point fera l’objet d’un prochain article.

- VPN as a Service pour les autres utilisateurs

VPN as a Service (VPNaaS)

Le VPN as a Service est une nouvelle architecture VPN. Comme l’ensemble des appellations « as a Service », vous ne gérez plus que le service et votre fournisseur a la responsabilité de l’ensemble de l’infrastructure.

Vous l’avez bien compris, vous vous affranchissez donc de la gestion de tous les équipements nécessaires à la mise en place d’un VPN.

Ce type de VPN facilite le déploiement au niveau utilisateur. Vous disposez donc d’un VPN évolutif et élastique. Les évènements récents ont engendré une surcharge des accès distants facilitant les attaques par déni de service distribué, ou DDoS

Mais ce type de produit va plus loin du point du vue de la sécurité et de la gestion des risques. Il correspond vraiment au concept Zero Trust, en voici l’illustration.

Fonctionnement

L’utilisateur se connecte dans l’infrastructure cloud de son fournisseur. De ce fait il pourra bénéficier (moyennant souscription) des services de sécurité de ce dernier (antivirus, DLP, sandboxing, posture des postes, etc) en adéquation avec sa politique de sécurité.

En amont de l’infrastructure applicative, un connecteur est déployé. Il fait l’interface entre les diverses applications et l’infrastructure cloud du client afin d’isoler chaque périmètre.

L’utilisateur accède alors uniquement aux applications et services dont il a besoin. Le VPNaaS devient non seulement un moyen d’accès distant mais aussi un dispositif de sécurité à part entière.

Etapes à la mise en place

Pour mettre en place un VPNaaS, il faut :

- Disposer d’une cartographie applicative et des flux associés ;

- Avoir un réseau micro-segmenté permettant de contrôler plus finement les accès à chaque ressource ;

- Mettre en place les règles en adéquation avec la politique de sécurité du SI.

Nous conseillons de mettre en place la solution juste en visibilité afin de réaliser ou vérifier cette fameuse cartographie.

Par la suite seulement, nous pourrons mettre en place les règles en fonction des usages.

De plus, il est nécessaire d’avoir une gouvernance répondant à ces enjeux. Qui accède à ces ressources ? quand ? pour quel besoin ? il faudra inclure un pipeline pour la mise en place de nouvelles applications. Il est intéressant d’incorporer ce type de VPN avec l’approche CI/CD.

En route vers le Zero Trust !

De ce fait, le VPN as a service apporte énormément à une approche DevSecOps au même titre que la démarche Agile. Il permet de mettre un pied dans le concept du Zero Trust.

Le concept fixe un cap ambitieux et sa réalisation peut s’avérer complexe. Il s’agit d’une transformation / évolution importante des usages. L’accès ne se fait plus en fonction du réseau ( IP ) mais des besoins.

Une analyse de risque permettra d’identifier au mieux les menaces et les enjeux et ne fera que conforter la nécessité de la mise en place d’un VPNaaS dans une méthodologie Zero Trust.

Williams MONNERAT, Consultant