En un peu plus d’un an, et le début de la crise sanitaire, les usages de l’IT ont fortement évolué.

Beaucoup d’entreprises ont pris parfois brutalement le virage de la transformation digitale, celui-ci, s’avérant plus que nécessaire pour leur survie.

Les architectures applicatives à la cible de cette transformation sont multiples (SaaS, IaaS, etc) et l’organisation des entreprises a fortement changé avec la généralisation du télétravail et du Byod notamment. Dont acte.

Mais dans tout cela, que devient notre bon vieux proxy (serveur relais ou mandataire) ?

Mais au fait le Proxy, c’est quoi ?

Le proxy est un équipement réseau, installé on-premise ou accessible via une solution Cloud, qui sert d’intermédiaire entre internet et votre réseau d’entreprise.

Il permet :

- D’optimiser les flux WEB.

- D’apporter de la confidentialité

- De gérer la traçabilité

- De filtrer les flux web

Optimiser les flux WEB

Il est possible d’utiliser la mise en cache d’un proxy afin d’améliorer les performances de navigation.

Un proxy récupère les url visitées et les conserve pour un réseau d’entreprise. Un utilisateur dans le réseau d’entreprise visitant une URL mise en cache, n’a pas besoin de se rendre sur le site web.

Il récupère l’information directement du proxy.

C’est la raison pour laquelle il ne faut jamais tester la navigation internet avec url www.google.fr car cette dernière est souvent mise en cache.

Apporter de la confidentialité

Le proxy va masquer la véritable IP. Il va remplacer l’ensemble des IP de l’entreprise par la sienne.

Le proxy peut également servir pour l’identification et l’authentification pour certaines applications web.

Ces actions permettent de masquer les informations au serveur de destination qui ne sait pas qui est vraiment l’émetteur de la requête.

Ces mesures permettent d’augmenter de manière significative votre confidentialité.

Gérer la traçabilité

Tout d’abord, la traçabilité des connexions internet est une obligation légale (La loi pour la confiance dans l’économie numérique du 21 juin 2004 (LCEN) ; CPCE, art. L. 34-1 ; loi no 2006-64 du 23 janvier 2006 ; Décret du 28 Avril 2015).

Le proxy va donc permettre :

- De garder l’ensemble des requêtes web de votre entreprise

- D’identifier les émetteurs de ces requêtes

De ce fait, il est possible de savoir quels sites ont été consultés, par qui et quand.

Filtrer les flux web

Les entreprises, afin de se protéger, veulent gérer les pages WEB qui peuvent être consultées. Par exemple, la loi interdit de consulter des sites liés à la pédophilie, au terrorisme, etc.

Le proxy va réaliser ce filtrage grâce à la notion de catégorisation et de niveau d’accès pour les employés. Et oui, tous les employés n’ont pas les mêmes droits d’accès sur internet !

Lorsque l’employé essaie d’accéder à un site dit interdit en fonction de son niveau, le proxy enregistre la demande, lui refuse l’accès et lui rappelle aimablement de s’abstenir.

De même, une grande partie des flux internet se trouve chiffrée aujourd’hui (81% du trafic de Google en France est chiffré[1]). Ce chiffrement rend donc aveugle l’ensemble des équipements de sécurité et pose un problème aux entreprises.

Pour pallier cette problématique, les entreprises mettent en place le déchiffrement SSL[2] (attention aux obligations légales à ce sujet). L’équipement réalisant cette fonctionnalité est généralement le proxy et non pas un firewall.

Le déchiffrement SSL sur un Firewall peut représenter une perte de performance allant jusqu’à 74%

Maintenant que nous avons fait un panorama rapide des fonctionnalités les plus courantes d’un proxy, nous allons voir les diverses architectures possibles.

Petit rappel pour commencer

Voici un schéma des différents types d’infrastructure.

Pour le proxy, seules les infrastructures on premise (modèle classique), IaaS et SaaS sont envisageables.

Pour notre analyse, nous avons pris l’exemple d’une entreprise multisite avec des utilisateurs nomades.

Proxy on premise

Dans les infrastructures on premise, généralement la sortie internet est centralisée dans un datacenter qui est relié au réseau d’entreprise (la plupart du temps en MPLS).

Le proxy se trouve au niveau de la ou des sorties internet.

Le dimensionnement se fait selon des critères de sessions TCP, débits, etc.

Acquisition

Lors de l’acquisition du matériel, il est nécessaire de bien anticiper l’augmentation de la croissance internet (aujourd’hui cette dernière est estimée à 30% par an). En plus, il est nécessaire de faire attention au déploiement d’applications SaaS (forte consommatrice de session TCP) qui peuvent très vite saturer l’équipement.

L’équipement peut être une machine virtuelle ou une Appliance.

Ce modèle économique ne correspond pas au modèle à l’usage qui se dessine de nos jours (« pay as you go »).

Production

Comme l’indique le schéma des diverses infrastructures, vous êtes responsable du maintien en conditions opérationnelles de la solution, de la disponibilité et de ses risques associés.

Cette solution fonctionne généralement à base d’un PacFile[3] ce qui la rend facilement déployable. Il existe plusieurs modes proxy en production du type : explicit proxy, proxy anonyme, etc. …

Cette solution ne sait pas absorber des pics d’activité sans ajout de matériel. Il s’agit d’une solution non scalable donc non agile

Utilisateur

Le proxy on premise ne couvre pas les populations nomades cependant il couvre facilement les utilisateurs non réguliers (partenaires, fournisseurs).

Equipement

Elle couvre l’ensemble des équipements (smartphones ; tablettes ; PC) grâce au PacFile.

Le proxy on premise couvre également les serveurs qui ont besoin d’accéder à internet (mise à jour ; etc).

Cependant elle ne répond pas à la mise en place d’une solution SD Wan[4] avec des sorties internet décentralisées.

Proxy IaaS

Dans ce type d’infrastructure, les fonctionnalités proxy sont déportées chez un cloud Provider.

Acquisition

Il s’agit d’une utilisation à l’usage, il faut faire attention aux coûts cachés liés à l’infrastructure de votre cloud provider. Le dimensionnement est identique à la solution on premise cependant il n’est pas nécessaire d’anticiper l’usage car la solution est élastique et scalable.

Il est préférable par la suite d’avoir une approche Finops[5] afin de bien maîtriser les coûts.

Production

Afin de répondre à l’ensemble des cas d’usage, un intégrateur va coupler plusieurs solutions. C’est un désavantage au niveau production mais il est possible de mutualiser plusieurs services sur un équipement.

Par exemple, il est possible de coupler un load balancer (pour gérer la partie SSL) et un firewall. Sur ce firewall, il est possible d’envisager de mettre en place les accès privés.

Vous pouvez assurer le maintien en conditions opérationnelles, vous aurez les mêmes contraintes qu’en situation on premise avec moins de risques du fait du choix de l’environnement IaaS. Il est aussi envisageable de déléguer la MCO à un intégrateur mais le coût est élevé par rapport au couple bénéfice/risque et à la solution Saas.

Utilisateur

Le proxy IaaS couvre l’ensemble des utilisateurs. En revanche, il faut apporter une attention particulière à la répartition de vos utilisateurs et aux points de présence du cloud provider.

Cette action permettra de définir le nombre de tenant à déployer sur les divers points de présences

Equipement

Cette solution couvre l’ensemble des types d’équipements. Pour le SD Wan la problématique est la même qu’en nomade : il faut faire attention à la répartition géographique des sites.

Proxy SaaS : Proxy Cloud

Dans ce type d’infrastructure, les fonctionnalités proxy sont déportées chez l’éditeur.

Acquisition

Il s’agit d’un modèle à l’usage. Il s’agit d’un modèle de licence à l’utilisateur.

Il est possible de différencier les types d’utilisateur, les utilisateurs à forte consommation d’internet généralement appelé utilisateur full et ceux à faible consommation appelé utilisateur light.

Les coûts sont dégressifs en fonction du nombre de licences prises.

Production

Vous ne gérez que la configuration du proxy, tout le reste est à la charge du fournisseur de la solution SaaS à savoir la disponibilité, les performances, le maintien en conditions opérationnelles. Vous ne vous occupez pas de l’infrastructure et son dimensionnement pour rendre le service.

Ces solutions fonctionnent généralement à l’aide d’un agent qui capte l’ensemble des services voulant aller sur le Web, pas seulement les flux Http et Https.

Vous avez une meilleure sécurisation de votre environnement.

Utilisateur

Le proxy SaaS couvre les populations internes. Cette solution est idéale pour les populations nomades ou en télétravail.

Cependant, elle n’est pas adaptée pour les utilisateurs non réguliers (le fait de ne pas mettre l’agent fait perdre des fonctionnalités)

Equipement

- Elle couvre l’ensemble des équipements End User.

- Elle répond le mieux à la sécurisation du SD Wan

- Elle est moins bien adaptée pour la partie Serveur.

Cette solution s’affranchit du type de réseaux qui porte les flux internet

Conclusion

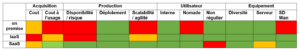

Voici un tableau récapitulatif des solutions en fonction des axes décrits plus haut.

On remarque facilement que les solutions on premise ne sont pas adaptées pour ces nouveaux usages. Mais ces dernières sont les solutions les plus déployées à l’heure actuelle.

Si vous envisagez une transformation digitale, il faut intégrer cette problématique Proxy.

Le choix entre en une solution IaaS et SaaS dépend de vos différents cas d’usage, de la sensibilité des équipes en place, et des budgets (Présence ou non d’une infrastructure IaaS).

Metanext peut vous aider à réaliser ce type d’analyse, voir d’aller plus loin et vous accompagner pour la réalisation d’un appel d’offres qui vous permettra de faire un choix avec toutes les informations, et en plus fera certainement baisser les prix de manière significative.

Il n’en reste pas moins qu’à la vue de mon expérience la solution SaaS permet d’envisager plus sereinement une transformation digitale, et en plus répond mieux aux enjeux du télétravail, de la population nomade, du BYOD et de l’évolution croissante de l’utilisation d’Internet en entreprise.

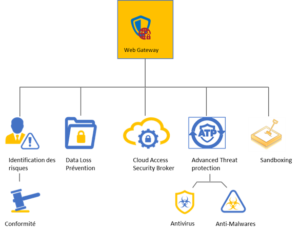

Il faut savoir que, de nos jours, nous ne parlons plus de proxy mais de Web Gateway car, dans ces solutions proxy, une pléthore de services a été ajoutée.

Voici les plus répandus :

De ce fait un nouveau Concept est en train d’émerger le SASE : Secure Access Service Edge

Nous en reparlerons dans un prochain article.

À bientôt !

Williams MONNERAT, Consultant CyberSécurité

Sources :

[1] https://www.abondance.com/20160318-16318-81-du-trafic-google-est-chiffre-https-en-france.html

[2] Recommandation de l’ANSSI sur le déchiffrement ssl : https://www.ssi.gouv.fr/guide/recommandations-de-securite-concernant-lanalyse-des-flux-https/

[3] https://fr.wikipedia.org/wiki/Fichier_.PAC

[4] https://www.metanext.com/sites/default/files/metanext_-_offre_sd-wan_-_onepager_-_20190828.pdf

https://www.claranet.fr/cas-clients/finops-loptimisation-financiere-au-pays-du-cloud