Les sessions de Microsoft Experiences18 se sont déroulées les 6 & 7 novembre au Palais des Congrès de Paris.

La journée du 7 étant consacrée aux sujets techniques, nous avons assisté à quelques présentations parmi les 130 proposées.

En hors d’œuvre, la session plénière …

La session plénière dans le grand amphi du Palais des Congrès a fait une large part à Azure et Windows. Les principaux sujets ont été présentés par :

- Julia White, CVP Azure, qui a fait l’éloge de la très forte progression d’Azure sur la marché partout dans le monde et a démontré à quel point Azure était adapté pour intégrer les outils IA, fil conducteur de cette session.

A ce propos, Microsoft a annoncé qu’Azure venait juste d’obtenir la certification Hébergeur de Données de Santé (HDS).

- Joe Belfiore,Vice-Président Windows, qui a présenté Windows 365, solution complète et « intelligente », incluant Office 365, Windows 10 et Enterprise Mobility + Security, afin de permettre à chacun d’être créatif et de collaborer en toute sécurité.

Des présentations d’applications mettant en œuvre des outils d’IA avec Azure ont été proposées pendant la session plénière.

Ensuite, le plat de résistance avec les présentations …

Pour les différentes présentations, nous avons ciblé en priorité celles traitant des infrastructures Azure et les sujets autour du poste de travail et de ses évolutions.

Dans l’ordre chronologique …

« Exploitez la puissance de la télémétrie avec Windows Analytics »

Tout d’abord, une session sur l’outil Windows Analytics caractérisé par les 3 composants suivants :

- Device Health : A savoir, le suivi de l’état de santé des appareils et l’identification de l’origine des problèmes.

- Update Compliance : Vérification de la conformité de la mise à jour avec l’état des périphériques, en ce qui concerne les mises à jour Windows afin de s’assurer que les plus récentes ont bien été appliquées.

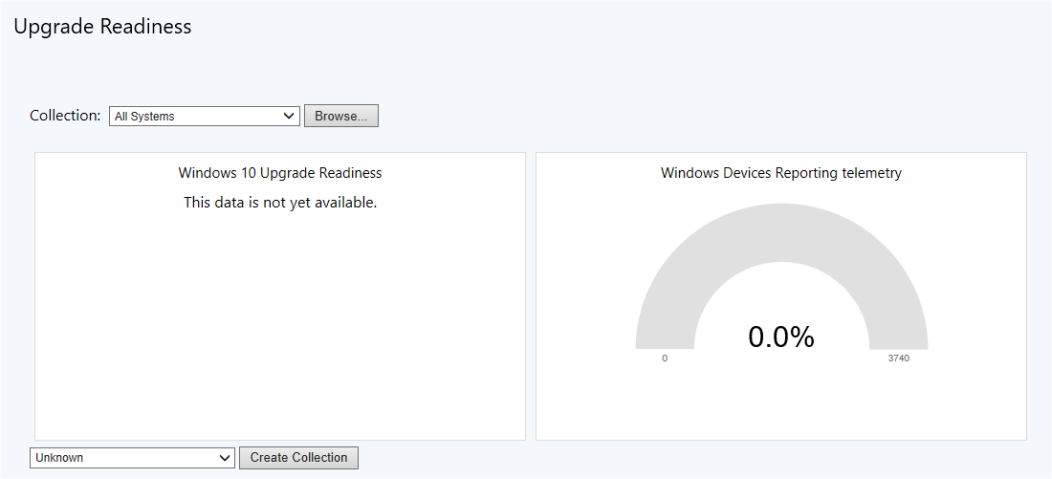

- Upgrade Readiness : Préparation de la mise à niveau avec un ensemble d’outils pour la planifier et la gérer de bout en bout, afin d’utiliser les fenêtres disponibles plus facilement. Avec une fréquence de publication des mises à jour pluriannuelle, vérification en continu de la compatibilité des applications et des pilotes, dès la disponibilité des nouvelles versions de Windows. Upgrade Readiness peut être connecté à SCCM pour fournir des informations pour la préparation de mise à niveau de Windows.

Dans la console SCCM, les informations sont présentées de la manière suivante :

« Migrez sereinement vos infrastructures et applications vers Azure »

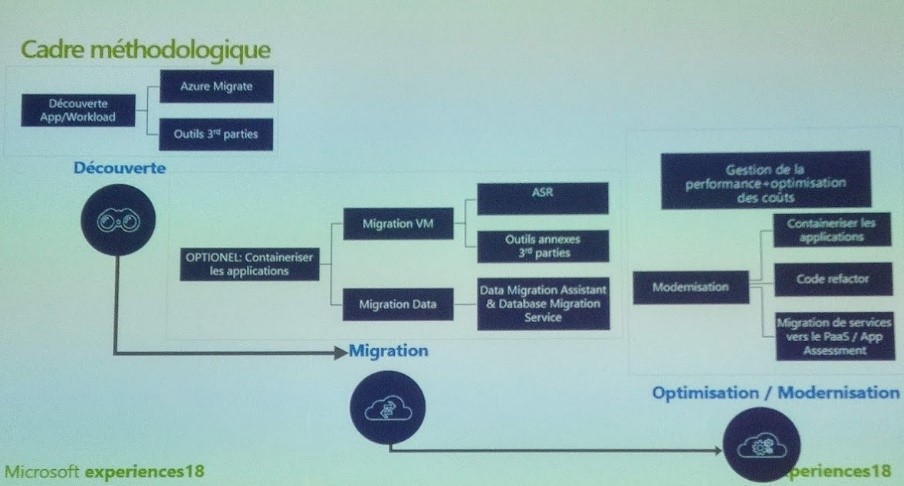

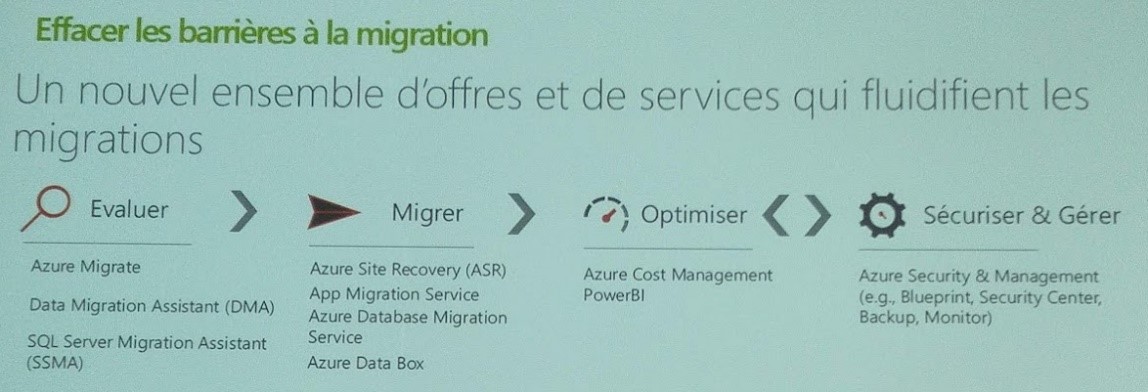

Selon nous, il s’agit certainement de la session la plus intéressante, qui a expliqué comment migrer un datacenter vers Azure. L’évaluation de la faisabilité peut être effectuée avec « Azure Migrate » et la migration peut être réalisée avec « Azure site Recovery ».

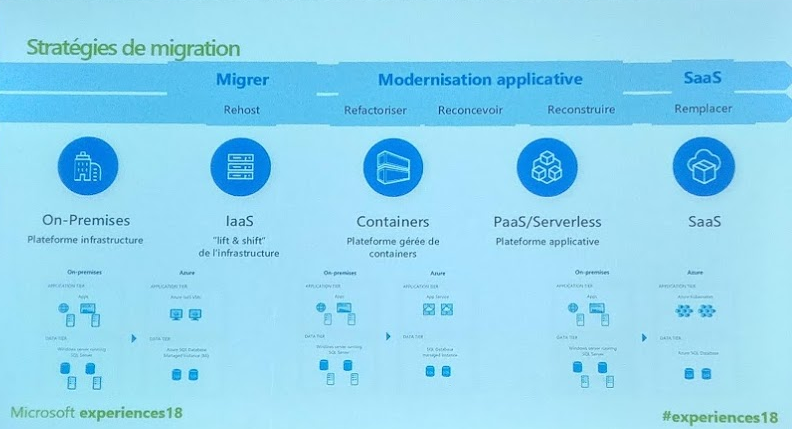

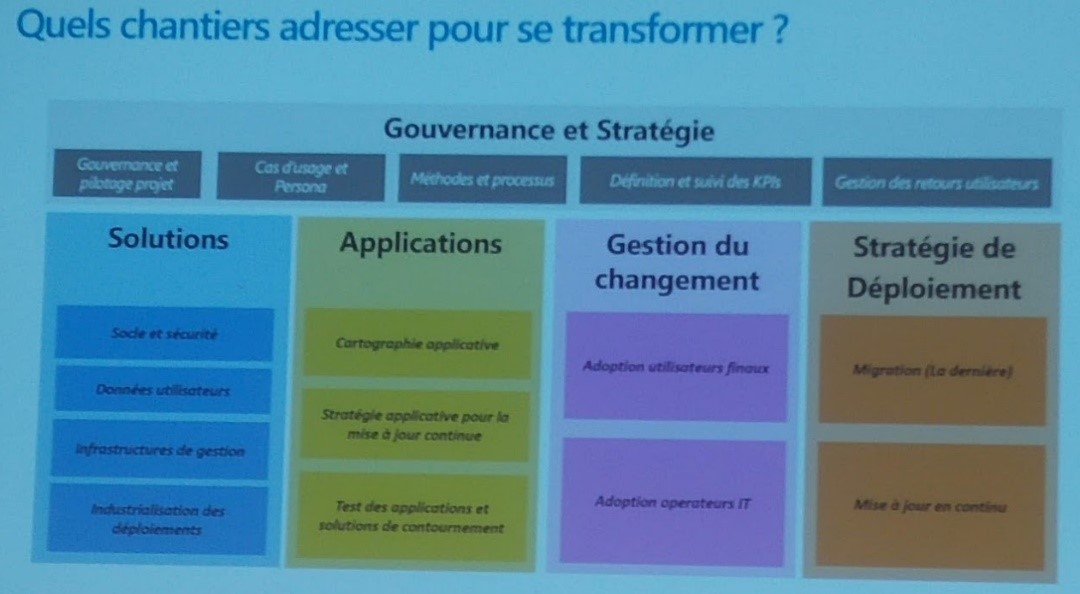

Les intervenants nous ont présenté les différentes stratégies de migration, dont voici un aperçu :

Ainsi que le cadre méthodologique :

Le tout accompagné d’une présentation synthétique du portefeuille d’outils :

Un exemple de migration et de modernisation d’un site web IIS vers App Service a été également présenté ainsi qu’un zoom sur la gouvernance financière pour le suivi et l’optimisation des coûts.

Actuellement, les outils permettent de migrer uniquement des environnements VMware. Microsoft a annoncé la possibilité de migrer des machines virtuelles sous Hyper-V pour le début de l’année prochaine.

Le lien ci-dessous permet d’identifier et planifier la migration d’applications et de serveurs dans le Cloud Microsoft.

https://azure.microsoft.com/fr-fr/resources/azure-virtual-datacenter-lift-and-shift-guide/en-us/

« Mettre à jour le poste de travail tous les 6 mois, contrainte ou opportunité pour la DSI ? »

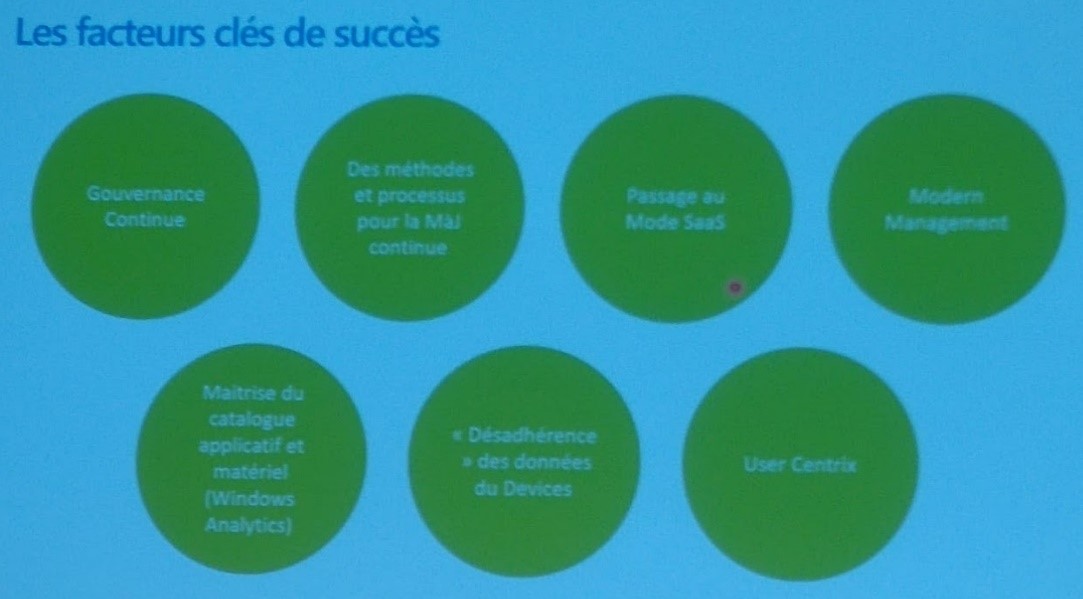

L’objet de la session était de mettre en lumière l’intérêt d’une mise à jour régulière (tous les 6 mois !) du poste de travail afin de bénéficier des dernières fonctionnalités et protections contre la cybercriminalité et d’aider les DSI pour la mise en œuvre.

Avec une mise en avant des facteurs clé de succès :

Cette présentation traitant de nos sujets quotidiens, cela nous a permis de faire le point sur les communications et actions à réaliser pour mettre en œuvre tous nos projets.

Comment gérer et sécuriser l’ensemble des équipements de votre organisation avec Microsoft 365 ?

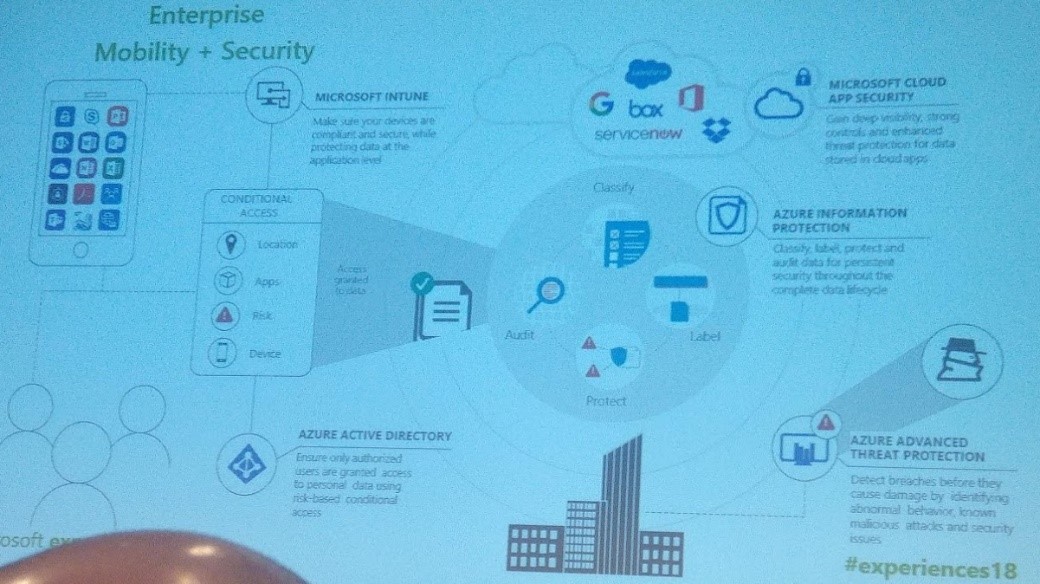

L’objectif de cette présentation est de montrer comment gérer le poste de travail ou plutôt le Modern Workplace avec les outils Enterprise Mobility + Security (EMS).

Une présentation d’Intune nous a permis de constater que les fonctionnalités du produit ont beaucoup évolué depuis sa création en 2011.

Une démonstration de la gestion des stratégies sur un téléphone Android a notamment mis en avant les progrès réalisés par Microsoft par rapport à la concurrence.

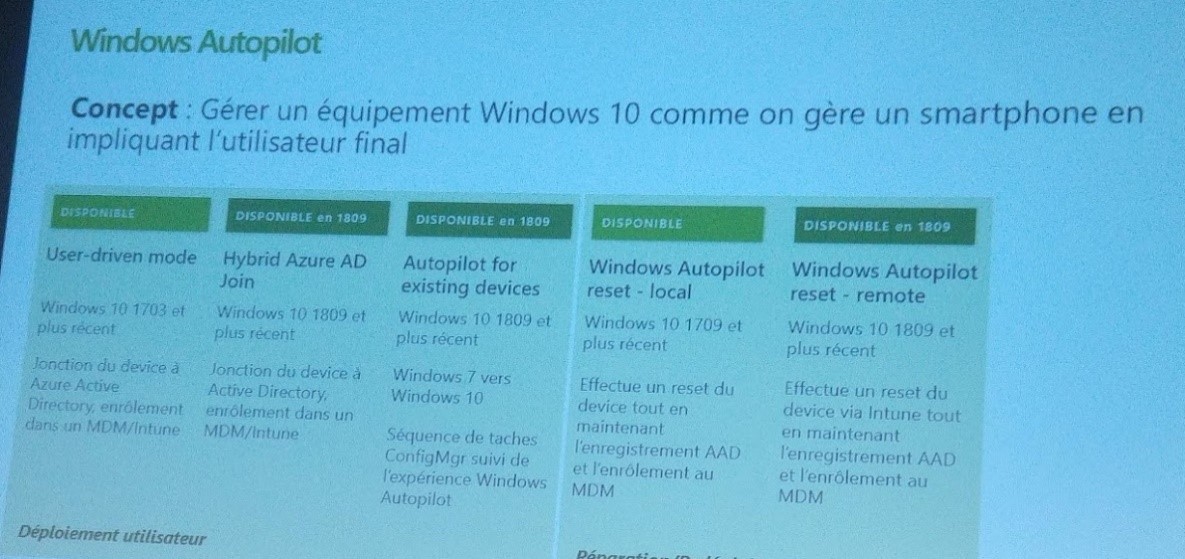

Des outils comme Autopilot permettent d’enrôler un poste Windows 10 et de le gérer comme un device mobile.

A noter qu’il est possible aujourd’hui de co-gérer SCCM et Intune (Cloud). Cette solution de gestion de la mobilité complète donc parfaitement la gestion effectuée On Premise par SCCM.

Dans le cadre de notre mission actuelle où nous utilisons VMware Airwatch pour effectuer l’enrôlement des téléphones, des tablette et des postes Windows 10 (en pilote), cela a donc permis de comparer les solutions et leurs fonctionnalités.

La fin du mot de passe est proche !

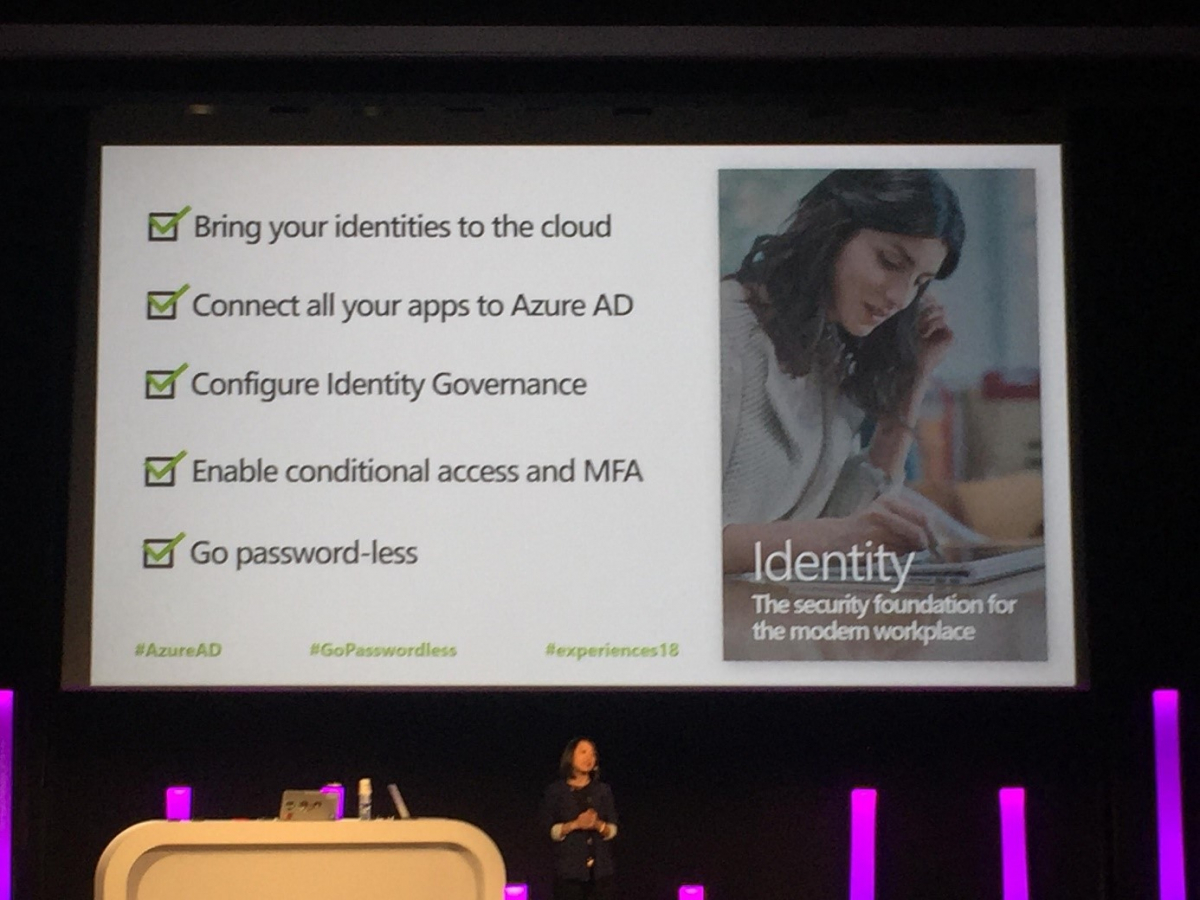

Cette présentation a proposé la vision de Microsoft sur la fin des mots de passe, via 6 actions :

Les trois premières sont relativement simples à mettre en place et nécessitent peu d’efforts, avecun gain notable pour la sécurité et pour l’utilisateur final (Eh oui, il arrive que la sécurité soit aussi au bénéfice de l’utilisateur !)

Bring your identities to the Cloud

- De nombreuses entreprises ont déjà choisi O365 comme messagerie, avec leur identité déjà gérée dans le Cloud

- Effort pour la mise en place « Nul »

- Impact utilisateurs « Nul »

Connect All your apps you Azure AD

- De plus en plus d’éditeurs proposent des solutions SAS interconnectable en SAML. Cette connexion doit se faire avec AAD afin de limiter les SPOF (point unique de défaillance). De plus il est possible de connecter des applications On Premise sur AAD (ADFS doit se faire du souci car sa fin est proche !)

- Effort de migration « peu important »

- Impact utilisateur « Oui car moins de saisie de login / password »

- Impact dans la sécurité « Oui car moins d’informations d’authentification transitent sur le réseau »

Configure Identity Governance

- La gouvernance de l’identité permet de mettre en place tous les workflows et les différents processus de création et suppression d’un utilisateur. Un des composants nécessaires pour réussir la mise en place d’une gouvernance est ILM ou IAM. Tous les acteurs de l’identité doivent échanger sur les processus à mettre en place (RH, DSI, Services Généraux, …).

- Effort de migration « Important »

- Impact utilisateur « Oui car une meilleure image de la DSI lors de son arrivée dans l’entreprise »

En ce qui concerne le quatrième point, l’effort de mise en place et d’information auprès de l’utilisateur final est important et peut changer leur façon de travailler (Pour cette fois la sécurité peut alourdir l’authentification des utilisateurs dans certain cas).

ECA / OCA

- La mise en place de ECA ou OCA a un impact fort pour les utilisateurs. Avec des règles de ce type il est possible de restreindre l’accès au SI (Messagerie, OneDrive, Sharepoint, …) en fonction de certains critères. Par exemple :

- Pas d’accès à la messagerie si le téléphone n’est pas référencé dans le système de MDM

- Accès uniquement à la messagerie, OneDrive et Sharepoint sur le portail web si authentification de type MFA

MFA

- La mise en œuvre de MFA a un impact pour les utilisateurs car on augmente leur facteur d’authentification. 3 options sont disponibles :

- Authenticator

- SMS

- Appel

- Pour mettre en place cette fonctionnalité il faut la coupler à ECA afin de limiter le MFA quand certains critères ne sont pas respectés (ex : téléphone non conforme, hors du réseau de l’entreprise, …)

Le dernier point est la partie la plus intéressante pour l’utilisateur et pour les services de sécurité.

Microsoft avec « Windows Hello » permet de s’authentifier via l’empreinte digital, ou son visage.

- Si vous connaissez le mode d’authentification via les cartes à puce, le fonctionnement est identique mais avec un coût réduit.

En conclusion…

Microsoft Expérience est toujours un événement riche et intéressant qui permet de voir la vision et l’application des différents produits Microsoft dans des contextes variés.

Les points clefs à retenir sont l’Intelligence Artificielle et Azure. Les future missions (Microsoft ) auront en effet une forte orientation sur Azure et tous les produits connexes (ATP, AIP, etc.).

Le seul regret que l’on pourrait avoir est la durée de l’événement : trop peu de temps pour un nombre important de sessions et d’applications dans certaines entreprises.